Was macht ein DNS-Server eigentlich – und warum ist er so wichtig fürs Internet?

In diesem leicht verständlichen Artikel erfährst du, wie das Domain Name System funktioniert, wo es dir im Alltag begegnet, welche Sicherheitsaspekte du kennen solltest – und wie du selbst Einfluss auf deinen DNS-Server nehmen kannst. Perfekt für Einsteiger und alle, die endlich verstehen wollen, was sich hinter Adressen wie 8.8.8.8 wirklich verbirgt.

Warm-up: Warum du DNS kennen solltest

Stell dir vor, du willst eine Website besuchen – sagen wir mal www.it-guide.eu. Du tippst die Adresse ein, drückst Enter … und zack, die Seite ist da. Ziemlich unspektakulär, oder? Aber was da im Hintergrund passiert, ist alles andere als banal. Denn dein Gerät muss erst mal herausfinden, wo genau im Internet diese Seite eigentlich liegt – also auf welchem Server, mit welcher IP-Adresse.

Und genau hier kommt das DNS ins Spiel – das Domain Name System. Es ist sozusagen das Telefonbuch des Internets, das Namen wie google.de oder youtube.com in IP-Adressen übersetzt, damit dein Gerät weiß, wohin die Reise geht.

Warum du das wissen solltest? Ganz einfach:

Wer das DNS versteht, surft sicherer, schneller – und kann bei Problemen besser mitreden oder sogar selbst Lösungen finden. Außerdem wird das Thema immer wichtiger, wenn es um Zensur, Datenschutz oder die Kontrolle über deinen eigenen Internetzugang geht.

Also: keine Angst vor technischen Begriffen – wir schauen uns das alles ganz entspannt an. Du wirst sehen: DNS ist kein Hexenwerk. Nur ein bisschen Magie mit Zahlen und Namen.

Was DNS mit Telefonnummern gemeinsam hat

Erinnerst du dich noch an die Zeit, als man Telefonnummern auswendig lernen musste? Familie, Freunde, Pizzeria um die Ecke – alles schön im Kopf oder im kleinen Notizbuch gespeichert. Und wenn man jemanden erreichen wollte, hat man einfach den Namen im Kopf mit der passenden Nummer verknüpft.

Genau so funktioniert das DNS – nur eben im Internet.

DNS = Das Telefonbuch fürs Internet

Stell dir vor: Du möchtest www.wikipedia.org aufrufen. Was dein Computer aber eigentlich braucht, ist die IP-Adresse dieser Seite – also eine Art Telefonnummer. Die könnte zum Beispiel so aussehen: 208.80.154.224. Würdest du dir das merken? Wohl eher nicht. Und das musst du auch nicht – denn dafür gibt es DNS.

Das Domain Name System übernimmt im Internet die Rolle eines automatischen Telefonbuchs:

- Du tippst einen Namen ein (z. B.

www.wikipedia.org) - Das DNS findet die passende IP-Adresse

- Und dein Gerät baut damit die Verbindung zum richtigen Server auf

Warum das so praktisch ist

Ohne DNS müssten wir uns für jede Website die zugehörige IP-Adresse merken – genau wie früher mit Telefonnummern. Das wäre nicht nur mühsam, sondern auch unpraktisch, weil sich IPs ändern können. Wenn eine Website auf einen neuen Server umzieht, bleibt die Domain meist gleich – aber die IP dahinter ändert sich. Und dank DNS bekommst du immer die aktuelle Nummer serviert, ohne dich darum kümmern zu müssen.

Und was ist mit Kurzwahl, Favoriten & Co.?

Auch das hat eine Entsprechung im DNS-Universum:

- Subdomains (wie

blog.example.com) sind wie Durchwahlen - CNAME-Einträge sind wie Weiterleitungen

- MX-Records zeigen an, wohin E-Mails geschickt werden sollen – wie die Faxnummer eines Unternehmens (ja, Fax gibt’s noch irgendwo…)

Ein kurzer Vergleich – DNS vs. Telefonbuch

| Funkion | Telefonbuch | DNS |

|---|---|---|

| Name in Nummer umwandeln | Ja (z. B. „Pizzeria Luigi“ → 01234…) | Ja (google.com → 142.250.185.14) |

| Automatisch aktualisiert | Nein | Ja, über zentrale Server |

| Einfach zu merken | Namen ja, Nummern eher nicht | Domains ja, IPs eher nicht |

| Schnell zu durchsuchen | Eher langsam (wenn auf Papier…) | Sehr schnell, oft im Millisekundenbereich |

DNS ist der clevere Helfer im Hintergrund, der dafür sorgt, dass du dir keine kryptischen Zahlenkolonnen merken musst. Stattdessen kannst du dich entspannt auf Namen wie

netflix.comoderit-guide.euverlassen – so wie du früher einfach „Mama“ in dein Handy getippt hast und nicht ihre komplette Nummer eintippen musstest.

Wo dir DNS im Alltag (unbemerkt) begegnet

DNS ist so allgegenwärtig wie WLAN – du benutzt es ständig, aber merkst es kaum. Es läuft leise im Hintergrund und sorgt dafür, dass dein digitales Leben reibungslos funktioniert. Wenn du online gehst, ist DNS fast immer der erste unsichtbare Helfer, der aktiv wird – oft sogar schon, bevor du überhaupt auf „Enter“ gedrückt hast.

Ein paar typische Situationen aus deinem Alltag

🧭 Du tippst eine Webadresse ein – zack, DNS!

Egal ob www.spiegel.de, youtube.com oder it-guide.eu – dein Gerät fragt erst mal beim DNS-Server nach, wo genau diese Seite liegt. Ohne DNS würde dein Browser ins Leere laufen.

📱 Du öffnest eine App

Viele Apps greifen direkt auf Onlinedienste zu, um Inhalte zu laden: Nachrichten-Apps, Wetter, Musik-Streaming, E-Mail-Clients. Auch hier fragt dein Gerät: „Hey DNS, wo finde ich denn api.wetterdienst.de oder imap.mailanbieter.de?“

📩 Du schickst eine E-Mail

Bevor deine Mail den Empfänger erreicht, muss dein Mailserver wissen, welcher Server für die Domain des Empfängers zuständig ist (@beispiel.de). Und wie findet er das heraus? Genau – mit einem sogenannten MX-Eintrag im DNS.

📺 Du nutzt einen Smart-TV oder Sprachassistenten

Auch dein Fernseher, Alexa, Google Home & Co. sprechen mit dem Internet – und sie alle fragen dabei still und heimlich den DNS-Server, wenn sie z. B. auf netflix.com oder open.spotify.com zugreifen.

Warum du DNS meistens nicht bemerkst

- Die meisten DNS-Anfragen dauern nur Millisekunden

- Moderne Betriebssysteme speichern („cachen“) Antworten für eine Weile, damit nicht jedes Mal neu gefragt werden muss

- Dein Router oder dein Provider kümmert sich meist automatisch darum, welchen DNS-Server du nutzt

Aber sobald irgendwas mit dem DNS nicht stimmt, merkst du’s sofort:

- Webseiten laden nicht

- Apps meckern über Verbindungsprobleme

- Dein E-Mail-Programm kann sich nicht mehr verbinden

Das fühlt sich dann an, als sei das ganze Internet kaputt – obwohl in Wirklichkeit nur das „Telefonbuch“ klemmt.

DNS ist mehr als nur Internet-Adressen

DNS kann heute noch viel mehr:

- Es hilft dabei, dich auf den richtigen Server zu leiten – z. B. den geografisch nächsten

- Es wird genutzt für Jugendschutzfilter, Unternehmensrichtlinien oder auch Zensurmaßnahmen

- Und es kann ein Einfallstor für Tracking oder Manipulation sein – wenn man nicht aufpasst

DNS läuft still und leise mit – vom ersten Klick am Morgen bis zum letzten Scroll vorm Einschlafen. Und auch wenn du es meist gar nicht bemerkst, ist es einer der zentralen Dreh- und Angelpunkte im Netz.

DNS-Basics auf einen Blick

Okay – du weißt jetzt, was das DNS ungefähr macht und wo es dir im Alltag begegnet. Zeit, mal etwas tiefer reinzuschauen. Keine Sorge, wir bleiben dabei ganz entspannt und vermeiden Fachchinesisch, wo’s geht.

In diesem Abschnitt schauen wir uns an:

- Wie genau die Namensauflösung eigentlich funktioniert – also der Weg von

google.dezur passenden IP-Adresse - Wer alles mitspielt, wenn du eine Website aufrufst (Spoiler: es sind mehr als du denkst)

- Und welche Einträge im DNS überhaupt existieren – denn nicht jeder Domainname zeigt einfach nur auf eine Website

Mit diesem Wissen bekommst du ein solides Fundament, um DNS nicht nur zu nutzen, sondern auch zu verstehen. Ob du später mal DNS-Probleme lösen, deinen eigenen Server einrichten oder einfach mitreden willst – hier lernst du die Grundlagen, die du brauchst.

Wie die Namensauflösung funktioniert – Schritt für Schritt

Du tippst www.it-guide.eu in deinen Browser und drückst Enter. Klingt simpel, oder?

Aber was dann im Hintergrund passiert, ist ein echter kleiner Roadtrip durchs Internet. Und du wirst staunen, wie viele Stationen da abgeklappert werden, nur um die richtige IP-Adresse zu finden.

Hier bekommst du die DNS-Reise Schritt für Schritt erklärt – ganz ohne Fachblabla, dafür mit klaren Bildern im Kopf.

🧠 Schritt 1: Hat mein Gerät die Adresse vielleicht schon im Kopf?

Bevor dein Gerät das große Fragen beginnt, schaut es erstmal im eigenen Gedächtnis nach:

- Hat es sich die IP-Adresse dieser Domain vielleicht schon gemerkt?

- Oder ist sie im sogenannten DNS-Cache gespeichert?

Wenn ja, super – die Namensauflösung ist nach Millisekunden erledigt und dein Browser kann loslegen.

🔄 Schritt 2: Frag ich mal meinen DNS-Server

Wenn dein Gerät die Adresse nicht kennt, geht’s weiter: Es fragt den konfigurierten DNS-Resolver. Das ist meistens:

- der Router zu Hause,

- der Server deines Internetanbieters

- oder ein öffentlicher DNS-Dienst wie Google DNS (

8.8.8.8) oder Cloudflare (1.1.1.1).

Dieser Resolver übernimmt jetzt die weitere Suche – sozusagen als dein „persönlicher Nachfrager“.

🏛️ Schritt 3: Der Resolver fragt die Root-Server

Der Resolver weiß selbst vielleicht auch noch nichts. Also startet er die Suche ganz oben in der DNS-Hierarchie:

Er fragt einen Root-Server, der das Fundament des Domain Name Systems bildet.

Beispiel:

Der Resolver fragt: „Hey Root-Server, ich suche www.it-guide.eu. Wo finde ich denn .eu?“

Antwort: „Frag mal den .eu-Nameserver – hier ist seine Adresse!“

🗂️ Schritt 4: Der TLD-Server schickt weiter

Nun kontaktiert der Resolver den sogenannten TLD-Server (Top-Level-Domain-Server) – also z. B. für .eu, .com oder .de.

Beispiel:

„Hallo .eu-Server, weißt du, wo ich it-guide.eu finde?“

Antwort: „Na klar – hier ist der autoritative Nameserver für diese Domain!“

📡 Schritt 5: Der autoritative Nameserver weiß Bescheid

Jetzt wird’s konkret: Der Resolver fragt den autoritativen Nameserver, der für it-guide.eu zuständig ist.

Der weiß endlich die Antwort: „Klar! www.it-guide.eu zeigt auf die IP 123.456.789.101.“

Diese Info bekommt der Resolver zurück – und reicht sie an dein Gerät weiter.

📥 Schritt 6: Antwort speichern und zurückgeben

Bevor der Resolver die IP-Adresse an dich weiterleitet, speichert er sie meistens kurz im Cache – damit er beim nächsten Mal nicht wieder die ganze Reise machen muss.

Dann bekommt dein Gerät endlich die IP-Adresse – und jetzt kann dein Browser loslegen, die Website zu laden.

Der ganze Ablauf als Übersicht:

- Dein Gerät fragt: Kenn ich das schon?

- Wenn nein: Frag den DNS-Resolver

- Der fragt den Root-Server

- Dann den passenden TLD-Server (z. B.

.de,.com) - Der verweist auf den autoritativen Nameserver

- Der gibt die IP-Adresse zurück

- Der Resolver speichert & gibt die Info weiter

- Dein Gerät baut die Verbindung zum Server auf

Warum ist das Ganze so aufwendig?

Das DNS ist dezentral aufgebaut – es gibt keinen „Zentralcomputer des Internets“. Stattdessen arbeiten weltweit Tausende Server zusammen.

Der Vorteil: Es ist robust, schnell und flexibel, und kein einzelner Ausfall kann das ganze System lahmlegen.

Eine einfache Eingabe wie

www.it-guide.eulöst im Hintergrund eine ziemlich clevere Kettenreaktion aus.

Doch all das geschieht in der Regel innerhalb von Millisekunden – und meistens ohne dass du irgendwas davon mitbekommst.

DNS ist eben wie ein sehr gut organisiertes Auskunftssystem, das nie schläft.

Wer macht hier eigentlich was? Rekursiver vs. autoritativer Server

Beim Thema DNS kann es schnell unübersichtlich werden: überall Server, überall Anfragen, überall Antworten. Aber keine Sorge – du musst dir nur zwei Hauptrollen merken:

rekursiver Server und autoritativer Server.

Beide haben ihren festen Platz im DNS-Spiel – aber sie tun ganz unterschiedliche Dinge.

🎩 Der rekursive Server – dein persönlicher Laufbursche

Der rekursive DNS-Server (auch „Resolver“ genannt) ist der Erste, den dein Gerät fragt, wenn du eine Domain aufrufst.

Du kannst ihn dir vorstellen wie einen richtig engagierten Praktikanten:

- Du sagst: „Finde bitte raus, wie ich

www.beispiel.deerreiche.“ - Und er sagt: „Alles klar, ich kümmere mich drum!“ – und rennt los.

Dabei arbeitet er sich durch die DNS-Hierarchie, fragt Root-Server, TLD-Server und schließlich den autoritativen Server – bis er die IP-Adresse hat. Danach kommt er zu dir zurück und sagt: „Hier bitte, ich hab’s gefunden.“

Merkmale des rekursiven Servers:

- Er übernimmt die komplette Suche für dich

- Er fragt sich durch die Server-Kette

- Er speichert (cached) Antworten, um beim nächsten Mal schneller zu sein

- Beispiele: Google DNS (

8.8.8.8), Cloudflare (1.1.1.1), dein Router oder Provider

🏛️ Der autoritative Server – die offizielle Quelle

Der autoritative DNS-Server ist sozusagen der Experte für eine bestimmte Domain. Er hat die originalen und verlässlichen Infos zu einer bestimmten Zone, zum Beispiel für example.com.

Wenn der rekursive Server schließlich bei ihm ankommt und fragt „Hey, was ist die IP von www.example.com?“, dann antwortet der autoritative Server direkt mit der richtigen Adresse – weil er sie selbst verwaltet.

Merkmale des autoritativen Servers:

- Er kennt die offiziellen Daten zu einer Domain

- Er beantwortet keine anderen DNS-Anfragen, nur für „seine“ Domains

- Er speichert nichts zwischendurch – er ist die Quelle

- Beispiele: Nameserver deines Webhosters oder deiner Firma

🧠 Ein Vergleich zum besseren Verständnis

Stell dir vor, du willst wissen, wann dein Lieblingsrestaurant öffnet.

- Der rekursive Server ist wie ein Freund, der für dich recherchiert. Er ruft an, fragt im Internet, checkt Google Maps – und kommt mit der Info zurück.

- Der autoritative Server ist der Besitzer des Restaurants. Er weiß ganz genau, wann offen ist – weil er es selbst bestimmt.

Und was ist mit dem Root-Server und dem TLD-Server?

Gute Frage! Die beiden gehören streng genommen auch zur autoritativen Seite, aber sie verwalten jeweils nur einen kleinen Teil:

- Root-Server: kennen die „Wegweiser“ zu den TLD-Servern (z. B.

.com,.de,.org) - TLD-Server: kennen die „Wegweiser“ zu Domains innerhalb einer TLD (z. B.

example.com)

Sie leiten den rekursiven Server also weiter – bis der schließlich beim autoritativen Server für die konkrete Domain landet.

Zusammengefasst:

| Rolle | Aufgabe | Beispiel |

|---|---|---|

| Rekursiver Server | Fragt für dich alle Stationen ab | Google DNS, Cloudflare, Router |

| Autoritativer Server | Hat die echte Info über eine Domain | Nameserver bei deinem Webhoster |

| Root-Server | Zeigt, wo es zu den TLDs geht (.com, .de) | Einer von 13 globalen Root-Servern |

| TLD-Server | Kennt Domains innerhalb einer TLD | .de-Server weiß, wo example.de liegt |

Rekursive Server fragen, autoritative Server wissen.

Der eine erledigt die Laufarbeit, der andere liefert die verlässlichen Antworten.

Und gemeinsam sorgen sie dafür, dass du blitzschnell auf Webseiten zugreifen kannst – ohne dass du dir jemals Gedanken darüber machen musst.

Die wichtigsten Record-Typen (A, AAAA, CNAME, MX …)

Jetzt, wo du weißt, wie die Namensauflösung funktioniert und wer dabei welche Rolle spielt, fragst du dich vielleicht:

Was genau wird da eigentlich abgefragt?

Die Antwort: sogenannte DNS-Records – also einzelne Einträge im DNS-System, die verschiedene Informationen enthalten.

Je nach Zweck gibt es unterschiedliche Typen – manche sind superwichtig, andere eher speziell. Hier bekommst du die wichtigsten kurz und knackig erklärt – mit echten Alltagsbeispielen.

📍 A-Record – Die klassische Adresse (für IPv4)

Der A-Record (Address Record) ist der Klassiker unter den DNS-Einträgen.

- Er verknüpft einen Domainnamen mit einer IPv4-Adresse, z. B.:

www.example.com → 192.0.2.1 - Wird verwendet, um Webseiten erreichbar zu machen

👉 Beispiel:

Wenn du example.com im Browser aufrufst, fragt dein Computer den A-Record ab, um zu wissen, welche IP-Adresse sich dahinter verbirgt.

📍 AAAA-Record – Die IPv6-Version

Gleiches Spiel wie beim A-Record – nur für IPv6-Adressen.

- IPv6 sieht etwa so aus:

2001:0db8:85a3:0000:0000:8a2e:0370:7334 - Wird immer wichtiger, weil IPv4-Adressen langsam knapp werden

👉 Beispiel:

Moderne Geräte bevorzugen oft AAAA-Records, wenn beides vorhanden ist (A und AAAA).

🔄 CNAME-Record – Der Weiterleiter

CNAME steht für Canonical Name und ist quasi ein Verweis auf einen anderen Namen.

- Statt eine IP direkt anzugeben, zeigt ein CNAME-Eintrag auf einen anderen Domainnamen

- Praktisch für Subdomains oder externe Dienste

👉 Beispiel:blog.example.com → cname → blog.hostingdienst.net → A-Record → 203.0.113.10

Du kannst also blog.example.com benutzen, aber der eigentliche Inhalt kommt von woanders.

📝 Hinweis: Ein CNAME darf nicht mit anderen Records für dieselbe Subdomain kombiniert werden.

✉️ MX-Record – Für den Mailverkehr

MX steht für Mail Exchange und zeigt an, welcher Server für E-Mails zuständig ist.

- Ohne MX-Record: keine eingehenden E-Mails!

- Oft sind mehrere MX-Records mit Prioritäten eingerichtet – falls einer ausfällt

👉 Beispiel:example.com → MX → mail.provider.net (Priorität 10)

🔎 TXT-Record – Die Allzweck-Zettelbox

Der TXT-Record kann beliebige Textinfos enthalten – und wird heute für viele Sicherheitsfunktionen genutzt, z. B.:

- SPF (welche Server dürfen im Namen deiner Domain Mails verschicken?)

- DKIM (digitale Signatur für Mails)

- Google-Verifizierung, Office 365 Setup usw.

👉 Beispiel:example.com → TXT → "v=spf1 include:_spf.provider.net ~all"

Der TXT-Record ist sozusagen der Klebezettel, auf dem steht: „Hier wohnt meine E-Mail-Policy.“

🕵️ NS-Record – Die „Wer ist zuständig?“-Antwort

NS steht für Name Server. Damit sagt eine Domain, welche Nameserver für sie autoritativ sind.

👉 Beispiel:example.com → NS → ns1.provider.netexample.com → NS → ns2.provider.net

Diese Einträge sagen dem DNS-System: „Diese Server wissen Bescheid, wenn du was über mich wissen willst.“

🕒 SOA-Record – Der Chef der Zone

Der SOA-Record (Start of Authority) enthält wichtige Verwaltungsinfos zu einer DNS-Zone:

- Wer ist der Hauptansprechpartner?

- Wann wurde die Zone zuletzt geändert?

- Wie oft soll nach Updates gefragt werden?

Du siehst ihn selten, aber ohne SOA gibt’s keine gültige Zone.

Bonus: Weitere Records, die man kennen kann

| Record-Typ | Bedeutung | Verwendet für … |

|---|---|---|

| PTR | Reverse Lookup | „Welche Domain gehört zu dieser IP?“ |

| SRV | Service Record | z. B. für VoIP, Chat- oder LDAP-Dienste |

| CAA | Certificate Authority Authorization | Wer darf SSL-Zertifikate ausstellen? |

DNS-Records sind wie Einträge in einem digitalen Notizbuch – jeder Typ hat eine bestimmte Aufgabe.

Die wichtigsten für dich als Nutzer (und später vielleicht Admin) sind:

- A / AAAA für Webseiten

- CNAME für Weiterleitungen

- MX für E-Mails

- TXT für Sicherheit und Verifizierung

- NS & SOA für die Verwaltung

Jetzt weißt du nicht nur, dass dein Browser irgendwo nachfragt, sondern auch was genau da eigentlich abgefragt wird.

Warum manchmal „nichts geht“ – DNS-Ausfälle und ihre Folgen

Kennst du das?

Du sitzt am Rechner, willst eine Website aufrufen – aber nichts passiert. Kein Fehlercode, kein Timeout, keine Erklärung. Alles sieht aus, als wäre das Internet kaputt. Und oft ist es dann: das DNS.

Denn wenn dein Gerät nicht weiß, wohin es sich verbinden soll, hilft auch die beste Internetleitung nichts. Ohne DNS ist das Netz wie eine Großstadt ohne Straßenschilder – und dein Browser fährt orientierungslos im Kreis.

🔌 Warum DNS-Ausfälle so tückisch sind

Das DNS wirkt im Hintergrund – und genau deshalb merkst du erst mal nicht sofort, dass es das Problem ist.

Du denkst vielleicht:

- „YouTube ist down?“

- „Mein WLAN spinnt?“

- „Hat mein Router ’nen Schlag?“

Dabei liegt es oft einfach daran, dass die Namensauflösung nicht funktioniert.

🧱 Was kann DNS aus dem Takt bringen?

Hier sind typische Ursachen:

🔹 Fehler beim DNS-Anbieter

Wenn ein öffentlicher Dienst wie Google DNS, Cloudflare oder der DNS-Server deines Internetproviders ein Problem hat, können massenhaft Nutzer betroffen sein. Beispiel:

- Cloudflare-Ausfall (2020): Tausende Websites weltweit unerreichbar – nicht, weil die Seiten offline waren, sondern weil niemand mehr wusste, wie er sie erreichen sollte.

🔹 Lokale DNS-Fehler

Auch dein Router oder Rechner kann DNS-Probleme haben:

- DNS-Adresse falsch eingetragen

- DNS-Dienst abgestürzt

- Temporäre Blockaden oder Sicherheitssoftware, die DNS-Anfragen stören

🔹 Manipulation oder Sperrung

Manchmal wird DNS gezielt manipuliert oder gesperrt, z. B. durch:

- Jugendschutzfilter

- Firewalls

- CUII-Sperren in Deutschland (mehr dazu in Kapitel 5)

🛑 Was passiert, wenn DNS nicht funktioniert?

Kurz gesagt: nichts geht mehr, was auf Domainnamen basiert. Zum Beispiel:

- Webseiten können nicht geladen werden

- Apps, die Online-Dienste nutzen, hängen fest

- E-Mails lassen sich nicht verschicken oder abrufen

- Updates und Cloud-Funktionen schlagen fehl

- Smart-Home-Geräte verlieren die Verbindung

💡 Aber Achtung: Dienste, die direkt mit IP-Adressen arbeiten, funktionieren oft weiter – z. B. lokale Netzwerke oder direkte Verbindungen (z. B. http://192.168.1.1 für den Routerzugriff).

🔧 Was kannst du bei einem DNS-Ausfall tun?

Hier ein paar schnelle Erste-Hilfe-Maßnahmen:

- Andere DNS-Server eintragen:

– Z. B. Google DNS (8.8.8.8), Cloudflare (1.1.1.1) oder OpenDNS (208.67.222.222)

– Kann am Rechner oder direkt im Router eingestellt werden - Zwischenspeicher löschen (Cache leeren):

– In Windows:ipconfig /flushdns

– In macOS:sudo dscacheutil -flushcache; sudo killall -HUP mDNSResponder - Geräte neustarten:

– Router neu starten

– Rechner oder Smartphone neu verbinden - DNS-Testseiten nutzen:

– Tools wiednsleaktest.comoder1.1.1.1/helpzeigen schnell, ob dein DNS sauber läuft

Ein DNS-Ausfall ist wie ein Orientierungslosigkeitsschub fürs Internet.

Ohne funktionierendes DNS weiß dein Gerät nicht, wohin – und steht auf dem Schlauch, obwohl die Leitung eigentlich okay ist.

Darum lohnt es sich, ein wenig DNS-Basiswissen parat zu haben – es kann dir im Fall der Fälle viel Frust und Zeit ersparen.

Performance & Sicherheit

Bisher weißt du, was DNS ist, wie es funktioniert und wer da eigentlich alles mitmischt. Aber jetzt wird’s richtig spannend – denn DNS ist nicht nur irgendein technischer Helfer im Hintergrund, sondern kann auch ganz konkret beeinflussen, wie schnell und wie sicher du im Internet unterwegs bist.

Im dritten Abschnitt schauen wir uns genau das an:

- Wie DNS-Anfragen gecached werden – und warum das dein Surfen oft blitzschnell macht

- Welche Technologien wie DNSSEC, DoT und DoH dafür sorgen, dass niemand heimlich mitliest oder Anfragen manipuliert

- Und wie sich öffentliche DNS-Server wie Google oder Cloudflare im Vergleich zu einem eigenen DNS-Server schlagen

Kurz gesagt: Du lernst, wie DNS zu deinem Speed-Booster und Bodyguard im Netz wird – wenn man es richtig einsetzt.

Caching – der Surf-Turbo

Hast du dich schon mal gefragt, warum eine Website beim zweiten Aufruf oft viel schneller lädt als beim ersten?

Ein Grund dafür ist das sogenannte Caching – und im Zusammenhang mit DNS ist das ein echter Turbo für dein Surf-Erlebnis.

Caching bedeutet im Grunde:

„Was ich schon mal gefragt habe, merke ich mir – damit ich beim nächsten Mal nicht wieder von vorn anfangen muss.“

🧠 Was wird beim DNS eigentlich gecached?

Ganz einfach: die Antworten auf DNS-Anfragen.

Also: Welche IP-Adresse zu welcher Domain gehört.

Beispiel:

Du rufst www.it-guide.eu zum ersten Mal auf. Dein Rechner fragt über den DNS-Resolver die IP-Adresse ab, bekommt sie – und speichert sie.

Wenn du die Seite später nochmal besuchst, muss die IP nicht erneut gesucht werden – sie ist schon im Cache.

Das spart:

- Zeit

- Rechenaufwand

- Datenverkehr

📍 Wo wird gecached?

Caching kann auf mehreren Ebenen passieren:

- Dein Betriebssystem

– Windows, macOS, Linux & Co. speichern DNS-Einträge im sogenannten lokalen DNS-Cache

– Das sorgt dafür, dass dein Rechner nicht für jeden Tab dieselbe Frage stellen muss - Dein Browser

– Auch Chrome, Firefox & Co. haben oft ihren eigenen Mini-Cache für DNS-Einträge - Dein Router

– Viele Router speichern DNS-Anfragen für dein ganzes Heimnetz – damit z. B. auch das Handy von Mitbewohner*in schneller auf dieselbe Seite kommt - Der DNS-Resolver (z. B. bei Google, Cloudflare oder deinem Provider)

– Diese Server haben oft riesige Caches für tausende Domains – so können sie blitzschnell auf häufige Anfragen reagieren

🕒 Wie lange bleiben DNS-Einträge im Cache?

Das hängt von der sogenannten TTL ab – der Time to Live.

Jeder DNS-Record kommt mit einer kleinen Info:

„Bitte maximal X Sekunden speichern, dann neu abfragen.“

Typische TTL-Werte:

- 300 Sekunden (5 Minuten)

- 3600 Sekunden (1 Stunde)

- 86400 Sekunden (1 Tag)

Einige Einträge (z. B. bei CDNs oder dynamischen IPs) haben kürzere TTLs, um flexibel zu bleiben. Andere, die sich kaum ändern, dürfen ruhig länger im Cache bleiben.

⚡ Vorteile des Caching

- Schnelleres Surfen: weniger Wartezeit beim Seitenaufbau

- Weniger Datenverkehr: weniger DNS-Anfragen im Netz

- Stabilität: auch wenn der DNS-Server kurzzeitig nicht erreichbar ist, funktionieren viele Seiten trotzdem noch – solange der Cache gültig ist

🧹 Und wann ist Caching ein Problem?

Caching ist super – bis sich was ändert.

- Wenn eine Website auf einen neuen Server umzieht, kann es passieren, dass dein Cache noch die „alte“ IP kennt → Website lädt nicht oder falsch

- Auch bei E-Mail-Änderungen, neuen Subdomains oder Sicherheitsanpassungen kann ein alter Cache stören

Deshalb ist es manchmal nötig, den Cache manuell zu leeren (z. B. nach einer Umstellung).

So geht’s:

- Windows:

ipconfig /flushdnsins Terminal eingeben - macOS:

sudo dscacheutil -flushcache; sudo killall -HUP mDNSResponder - Browser:

Je nach Typ in den Einstellungen unter „Zwischengespeicherte Daten“ – oder einfach neu starten

Caching ist wie ein gutes Gedächtnis – es merkt sich Dinge, um dir Zeit zu sparen.

Im Fall von DNS sorgt es dafür, dass du schneller surfen kannst und Server weniger belastet werden.

Aber: Manchmal ist ein „Gedächtnisverlust“ gar nicht so schlecht – vor allem, wenn sich etwas geändert hat.

DNSSEC, DoT & DoH – so bleibt dein Traffic sauber

Wenn du im Internet surfst, ist der DNS dein erster Ansprechpartner. Doch genau dieser erste Schritt – die Namensauflösung – war lange ungesichert.

Klingt harmlos? Ist es leider nicht.

Denn ohne Schutzmaßnahmen können Dritte:

- deine DNS-Anfragen mitlesen (wer weiß, welche Seiten du so aufrufst …),

- dir gefälschte Antworten unterjubeln,

- oder sogar dich auf komplett falsche Seiten umleiten.

Zum Glück gibt es mittlerweile einige Sicherheits-Features, die genau das verhindern sollen:

DNSSEC, DoT und DoH.

Und was hinter diesen kryptischen Abkürzungen steckt, klären wir jetzt.

🔐 DNSSEC – schützt vor gefälschten Antworten

DNSSEC steht für Domain Name System Security Extensions.

Ziel: Sicherstellen, dass die Antwort auf eine DNS-Anfrage nicht manipuliert wurde.

Stell dir vor:

Du willst bank.de aufrufen – aber ein Angreifer schleust unterwegs eine gefälschte IP-Adresse ein und leitet dich auf eine Phishing-Seite.

Mit DNSSEC kann dein Browser erkennen:

„Moment mal – diese Antwort ist nicht korrekt signiert. Finger weg!“

So funktioniert’s in kurz:

- Der autoritative DNS-Server signiert seine Antworten digital

- Dein DNS-Resolver prüft die Signatur

- Nur korrekt unterschriebene Daten werden akzeptiert

📝 Wichtig zu wissen:

DNSSEC verschlüsselt nicht, sondern garantiert die Echtheit der Antwort.

🔒 DoT – DNS über TLS

DoT bedeutet DNS over TLS (Transport Layer Security)

→ Deine DNS-Anfragen werden verschlüsselt, bevor sie durchs Netz rauschen.

Früher wurden DNS-Anfragen im Klartext verschickt. Jeder, der mitlauscht (z. B. im WLAN, bei deinem Provider oder in unsicheren Netzwerken), konnte sehen, welche Seiten du aufrufst.

Mit DoT:

- Wird die komplette DNS-Kommunikation verschlüsselt (wie bei HTTPS)

- Du bekommst Privatsphäre – niemand kann mitlesen

- Der DNS-Server muss DoT unterstützen (z. B. Cloudflare, Google DNS)

👉 Beispiel:

Cloudflares DNS-Server 1.1.1.1 unterstützt DoT unter der Adresse dns.cloudflare.com.

📱 Viele Android-Geräte unterstützen DoT von Haus aus – du kannst einfach einen DNS mit TLS eintragen.

🌐 DoH – DNS über HTTPS

DoH steht für DNS over HTTPS – und ist sehr ähnlich wie DoT, aber mit einem wichtigen Unterschied:

- DoH nutzt denselben Port wie HTTPS (443)

- Dadurch ist der DNS-Traffic nicht mehr von „normalem Webtraffic“ unterscheidbar

- Das macht ihn schwieriger zu blockieren oder zu filtern

👉 DoH ist besonders beliebt in Szenarien, wo Zensur umgangen oder Privatsphäre verbessert werden soll.

📌 Bekannte Anbieter von DoH:

- Cloudflare:

https://cloudflare-dns.com/dns-query - Google:

https://dns.google/dns-query

🧠 Kritikpunkt:

Einige Admins sehen DoH kritisch, weil er zentrale Kontrollmöglichkeiten (z. B. Jugendschutzfilter) umgehen kann. Zudem entscheidet oft der Browser, welchen DNS-Dienst er nutzt – unabhängig vom Betriebssystem.

🔍 Was solltest du als Nutzer tun?

Wenn du einfach nur privater und sicherer surfen willst, dann:

- Nutze DNS-Dienste, die DoT oder DoH unterstützen (z. B. Cloudflare, Quad9, Google DNS)

- Stelle sie manuell in deinem Betriebssystem oder Router ein

- Aktiviere DNSSEC, wenn dein Provider es unterstützt

- Prüfe in Browsern (z. B. Firefox), ob DoH aktiviert ist

🧠 Kurz gesagt:

| Technik | Aufgabe | Verschlüsselt? | Schutz vor Manipulation? |

|---|---|---|---|

| DNSSEC | Garantiert die Echtheit der Antwort | ❌ Nein | ✅ Ja |

| DoT | Verschlüsselt DNS über TLS | ✅ Ja | ❌ Nein (aber privat) |

| DoH | Verschlüsselt DNS über HTTPS | ✅ Ja | ❌ Nein (aber privat) |

Früher war DNS ein offenes Buch – heute hast du Werkzeuge, um deine Privatsphäre zu schützen und dich vor Manipulation zu bewahren.

Ob du lieber DNSSEC, DoT oder DoH nutzt, hängt von deinen Zielen ab – am besten ist eine Kombination aus mehreren.

Öffentliche Resolver vs. eigener Server – Vor- und Nachteile

Jedes Gerät, das ins Internet will, braucht einen DNS-Server. Aber wer diesen Server bereitstellt, ist ganz unterschiedlich – und genau das hat Einfluss auf Tempo, Datenschutz und Kontrolle.

In diesem Abschnitt schauen wir uns an:

- Was öffentliche DNS-Resolver eigentlich sind

- Wann sich ein eigener DNS-Server lohnt

- Und worauf du achten solltest, wenn du zwischen beiden entscheidest

🌍 Öffentliche DNS-Resolver – die Alltagslösung

Ein öffentlicher Resolver ist ein DNS-Dienst, der für jeden frei nutzbar ist. Du kannst ihn einfach in deinen Netzwerkeinstellungen eintragen – fertig.

🔧 Bekannte Beispiele:

| Anbieter | IPv4-Adresse | Besonderheit |

|---|---|---|

| Google DNS | 8.8.8.8 / 8.8.4.4 | Schnell, stabil, aber nicht anonym |

| Cloudflare | 1.1.1.1 | Fokus auf Datenschutz und Speed |

| Quad9 | 9.9.9.9 | Blockiert bekannte Schadseiten |

| OpenDNS | 208.67.222.222 | Zusatzfunktionen wie Jugendschutz |

✅ Vorteile:

- Einfach zu nutzen – keine Einrichtung notwendig

- Sehr schnell – optimierte, globale Server-Infrastruktur

- Stabil – rund um die Uhr verfügbar

- Oft mit Extra-Features wie DoH, DoT, Malware-Filter etc.

❌ Nachteile:

- Weniger Kontrolle: du weißt nicht immer genau, was mit deinen Daten passiert

- Datenschutz variiert: manche Anbieter (z. B. Google) loggen mehr als andere

- Externe Abhängigkeit: wenn der Dienst ausfällt oder blockiert wird, hast du keinen Einfluss

🏠 Eigener DNS-Server – mehr Kontrolle, mehr Aufwand

Statt auf fremde Dienste zu setzen, kannst du auch einen eigenen DNS-Server betreiben – z. B. lokal auf einem Raspberry Pi oder auf deinem NAS.

Beliebte Software:

- Pi-hole (mit DNS-Funktion und Werbeblocker)

- Unbound (rekursiver DNS-Server mit DNSSEC-Unterstützung)

- Bind9 (für fortgeschrittene Nutzer)

✅ Vorteile:

- Volle Kontrolle über DNS-Anfragen und -Antworten

- Datenschutz liegt komplett in deiner Hand – keine externen Logs

- Individuelle Filter möglich (z. B. Werbung, Tracking, Jugendschutz)

- Lokal schneller bei wiederholten Anfragen dank eigenem Cache

❌ Nachteile:

- Einrichtungsaufwand: du musst ihn installieren, konfigurieren und warten

- Nicht immer schneller: beim ersten Lookup muss dein Server trotzdem alle Stationen selbst abfragen

- Sicherheitsfragen: ein falsch konfigurierter Server kann zur Schwachstelle werden

🧠 Für wen lohnt sich was?

| Nutzerprofil | Empfehlung |

|---|---|

| Einsteiger & Normalnutzer | Öffentlicher Resolver (z. B. Cloudflare) |

| Datenschutzbewusste Nutzer | Öffentlicher Resolver mit Fokus auf Privacy (z. B. Quad9 oder Cloudflare mit DoH) |

| Technikinteressierte / Bastler | Eigener Server (z. B. Pi-hole + Unbound) |

| Familien / Schulen / Firmen | Eigener Resolver mit Inhaltsfiltern |

- Öffentliche DNS-Resolver sind schnell, einfach und zuverlässig – ideal für den Alltag

- Ein eigener DNS-Server bringt dir volle Kontrolle, aber auch mehr Verantwortung

- Wer Wert auf Datenschutz, Filterfunktionen oder Unabhängigkeit legt, sollte sich ruhig mal an einen eigenen Resolver wagen

Wie du deinen aktuellen DNS-Server findest und testest

Bevor du deinen DNS-Server änderst oder optimierst, solltest du erst mal wissen:

Welcher Server wird überhaupt gerade verwendet?

Und: Wie schnell oder sicher ist der eigentlich?

Die gute Nachricht: Es ist ganz leicht herauszufinden – und es gibt ein paar clevere Tools, mit denen du das auch testen kannst.

🔍 Wie finde ich meinen aktuellen DNS-Server?

Je nach Betriebssystem gibt es verschiedene Wege. Hier ein schneller Überblick:

🪟 Unter Windows:

- Kommandozeile öffnen:

DrückeWindows-Taste + R, tippecmdein und bestätige mit Enter. - Gib den Befehl ein:

ipconfig /all - Such nach dem Eintrag „DNS-Server“

Dort findest du die aktuell verwendete(n) IP-Adresse(n). Das kann z. B. dein Router sein (192.168.178.1) oder ein öffentlicher Resolver wie8.8.8.8.

💡 Tipp:

Wenn du hinter einem Router bist, zeigt Windows meistens die Router-IP an – der eigentliche DNS dahinter steckt in den Router-Einstellungen.

🍏 Unter macOS:

- Systemeinstellungen öffnen

→ „Netzwerk“ → dein verbundenes Netzwerk auswählen - Auf „Details“ / „Erweitert“ klicken

→ Reiter „DNS“ - Dort siehst du alle aktiven DNS-Server – sortiert nach Reihenfolge

📱 Unter Android:

- Einstellungen → Netzwerk & Internet → WLAN → verbundenes Netzwerk → Erweitert → IP-Einstellungen

- Wenn du „Statisch“ auswählst, kannst du DNS manuell setzen – und oft auch sehen, welcher verwendet wird

Noch einfacher: Apps wie „1.1.1.1“ von Cloudflare zeigen dir direkt, ob du ihren Dienst nutzt oder nicht.

🧪 Wie teste ich meinen DNS-Server?

Jetzt weißt du, wer dein DNS ist – aber wie gut ist er? Hier kommen ein paar Tests und Tools:

⚡ 1. Geschwindigkeit testen – mit DNS Benchmark

Für Windows gibt es das kostenlose Tool DNS Benchmark von Steve Gibson:

- Testet über 100 DNS-Server auf:

- Zeigt dir, welcher Server für dich am schnellsten ist

📝 Hinweis: Das Tool ist zwar altmodisch im Design, aber technisch top!

🔍 2. Datenschutz & Verschlüsselung testen

Wenn du wissen willst, ob dein DNS verschlüsselt läuft (z. B. DoH oder DoT):

- Zeigt, ob du Cloudflare-DNS nutzt

- Prüft: DoH, DoT, IPv6, usw.

- Testet, ob deine DNS-Anfragen wirklich beim eingestellten Server landen

- Nützlich bei VPNs oder verschlüsselten DNS-Verbindungen

🧠 3. Funktionalität & Manipulation prüfen

Du willst wissen, ob dein DNS zensiert, manipuliert oder unsauber arbeitet?

- https://www.blocked.org.uk → zeigt, ob dein DNS Zugriff auf gesperrte Seiten erlaubt

- https://dnssec.vs.uni-due.de → prüft, ob DNSSEC bei dir funktioniert

- Mit ein paar Klicks findest du heraus, welchen DNS-Server du gerade nutzt

- Mit kostenlosen Tools kannst du Geschwindigkeit, Sicherheit und Manipulation prüfen

- Das Ganze dauert nur ein paar Minuten – aber bringt dir deutlich mehr Kontrolle und oft auch bessere Performance

Hands-on: DNS in der Praxis

Theorie ist schön und gut – aber jetzt wird’s richtig praktisch!

In diesem Abschnitt bekommst du keine langen Erklärungen mehr, sondern konkrete Tipps, Tools und Anleitungen, mit denen du DNS im Alltag selbst ausprobieren, anpassen oder sogar selbst betreiben kannst.

Denn eins ist klar:

Wer DNS verstanden hat, kann damit nicht nur Probleme schneller lösen, sondern sein Surf-Erlebnis sicherer, schneller und flexibler machen.

Was dich erwartet:

- Tools, mit denen du in Sekunden den DNS-Server wechseln kannst

- Eine Mini-Anleitung zum Aufsetzen deines eigenen kleinen DNS-Servers

- Und ein Blick auf typische Fehlerquellen – inklusive Tipps, wie du sie erkennst und behebst

Egal ob du DNS einfach nur ausprobieren oder richtig damit rumspielen willst – hier bist du genau richtig.

Los geht’s mit einem Klassiker:

Wie wechselst du deinen DNS-Server ganz einfach – ohne Technikfrust? 🔧

DNS-Jumper & andere Tools zum schnellen Serverwechsel

Du willst deinen DNS-Server wechseln – aber keine Lust, dich durch die Netzwerkeinstellungen von Windows oder dem Router zu wühlen?

Dann gibt’s gute Nachrichten: Es gibt Tools, die dir das superleicht machen.

Eines der bekanntesten ist DNS-Jumper – und damit ist der Name Programm.

In diesem Abschnitt zeige ich dir:

- wie du blitzschnell den DNS-Server wechselst,

- welche Tools dir dabei helfen,

- und warum das manchmal richtig sinnvoll ist – z. B. für mehr Speed, Privatsphäre oder beim Umgehen von Sperren.

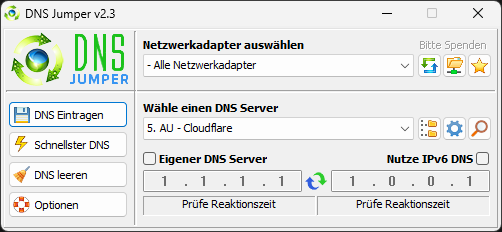

🛠️ DNS-Jumper – Der Klassiker für Windows

DNS-Jumper ist ein kleines, portables Tool für Windows, das dir erlaubt, mit nur ein paar Klicks deinen DNS-Server zu ändern – ganz ohne Neustart oder technische Vorkenntnisse.

🔹 Was das Tool kann:

- Blitzschneller Wechsel zwischen DNS-Servern

- Vordefinierte Liste mit beliebten DNS-Anbietern (Google, Cloudflare, Quad9 usw.)

- Eigene Server hinzufügen

- DNS testen & optimieren

- DNS-Cache leeren

🔹 So geht’s:

- Lade DNS-Jumper herunter (kostenlos, keine Installation nötig)

- Starte die .exe-Datei (Admin-Rechte empfohlen)

- Wähle deinen Netzwerkadapter (meist wird automatisch erkannt)

- Klicke auf „DNS-Server wählen“ und such dir einen aus der Liste

- Klicke auf „DNS anwenden“ – fertig!

Optional: Mit dem Button „Fastest DNS“ testet das Tool automatisch, welcher Anbieter bei dir am schnellsten antwortet.

🧠 Für wen ist das praktisch?

- Wenn du viel unterwegs bist und schnell zwischen DNS-Diensten wechseln willst

- Wenn du Provider-DNS umgehen möchtest (z. B. wegen Sperren oder schlechter Performance)

- Wenn du ohne Umweg in Systemmenüs schnell testen willst, ob sich durch einen DNS-Wechsel etwas verbessert

💡 Alternativen zu DNS-Jumper

🔹 NetSetMan (Windows)

Ein mächtigeres Tool zum Verwalten ganzer Netzwerkprofile – inklusive DNS.

Ideal, wenn du z. B. zwischen Arbeitsnetzwerk, Heimnetzwerk und öffentlichem WLAN wechselst.

🔹 SimpleDNSCrypt (Windows)

Mehr als nur DNS-Wechsel:

- Bringt DoH/DoT-Verschlüsselung mit

- Unterstützt lokale Verschlüsselung über „dnscrypt-proxy“

- Gute Wahl, wenn du Datenschutz willst ohne viel Handarbeit

🔹 1.1.1.1-App (Windows, macOS, Android, iOS)

Cloudflare bietet eine eigene App an, mit der du automatisch deren DNS nutzt – inklusive DoH oder DoT.

Super einfach, aber weniger flexibel als Jumper.

📱 Und auf dem Smartphone?

📱 Android:

- Ab Android 9: Privater DNS direkt in den Einstellungen → z. B.

dns.googleoder1dot1dot1dot1.cloudflare-dns.com - Alternativ: 1.1.1.1 App oder Intra (Google) zum Schutz vor DNS-Manipulation

🍏 iOS:

- Mit der Cloudflare-App geht’s ganz einfach – ein Schalter und fertig

- Für mehr Kontrolle: Profile über VPN-Apps, aber etwas umständlicher

🧠 Warum DNS-Wechsel überhaupt sinnvoll ist:

- Schnelligkeit: Manche DNS-Server antworten schneller als andere

- Privatsphäre: Öffentliche Resolver wie Cloudflare oder Quad9 versprechen keine Logs oder Tracking

- Zensur umgehen: Einige DNS-Server blockieren z. B. keine Seiten, die dein Provider sperrt

- Sicherheit: Dienste wie Quad9 blockieren bekannte Malware-Domains automatisch

DNS zu wechseln muss kein Technik-Marathon sein.

Mit Tools wie DNS-Jumper, SimpleDNSCrypt oder den passenden Apps geht’s in Sekunden – und oft lohnt es sich sogar spürbar.

Egal ob du mehr Speed, mehr Datenschutz oder einfach nur Ruhe vor Provider-Sperren willst: Ein DNS-Wechsel kann viel bewirken – und ist mit den richtigen Tools kinderleicht.

Mini-Workshop: Einen einfachen DNS-Server aufsetzen

Du willst wissen, wie DNS nicht nur funktioniert, sondern auch selbst ausprobieren, wie es sich anfühlt, einen eigenen DNS-Server zu betreiben? Kein Problem – du brauchst dafür weder ein Rechenzentrum noch Programmierkenntnisse.

Ein einfacher DNS-Server lässt sich mit einem kleinen Tool und etwas Neugier aufsetzen – zum Beispiel auf einem Windows-PC, einem Linux-System oder einem Raspberry Pi.

🧰 Was du brauchst

- Ein Gerät, das rund um die Uhr laufen kann (z. B. Raspberry Pi, Mini-PC, Server – für Tests reicht auch ein normaler Rechner)

- Eine Internetverbindung

- Grundkenntnisse in der Bedienung von Windows oder Linux

- Und: ein bisschen Geduld beim Einrichten 😉

💡 Unser Ziel:

Einen lokalen, rekursiven DNS-Resolver einrichten, der DNS-Anfragen direkt auflöst – ohne auf Google, Cloudflare oder deinen Provider angewiesen zu sein.

🛠️ Schritt-für-Schritt-Anleitung (Beispiel mit „Unbound“ unter Windows oder Linux)

🔽 1. Tool installieren – wir nehmen Unbound

Unbound ist ein beliebter, schlanker DNS-Resolver – schnell, sicher, einfach zu konfigurieren.

▸ Für Windows:

- Lade Unbound herunter von:

👉 https://nlnetlabs.nl/projects/unbound/about/ - Installiere es mit Standardoptionen

- Öffne die Datei

unbound.conf(liegt im Installationsverzeichnis) - Passe sie minimal an – Beispiel weiter unten

▸ Für Linux (z. B. Ubuntu/Debian):

|

1 2 |

sudo apt update sudo apt install unbound |

⚙️ 2. Beispielkonfiguration – unbound.conf

Hier eine einfache Basiskonfiguration:

|

1 2 3 4 5 6 7 8 9 10 |

server: interface: 127.0.0.1 port: 53 access-control: 127.0.0.0/8 allow verbosity: 1 forward-zone: name: "." forward-addr: 1.1.1.1 forward-addr: 8.8.8.8 |

💡 Was passiert hier?

Unbound lauscht lokal auf deinem Rechner (127.0.0.1) und leitet DNS-Anfragen an Cloudflare und Google weiter – du kannst natürlich auch andere Resolver eintragen. Oder: Du lässt die Zeile forward-zone weg und machst echte rekursive Auflösung (mehr dazu bei Bedarf).

▶️ 3. Server starten

- Windows: Öffne Unbound über das Startmenü oder als Dienst

- Linux:

|

1 2 |

sudo systemctl start unbound sudo systemctl enable unbound |

Testen kannst du das mit:

|

1 |

dig www.example.com @127.0.0.1 |

Oder:

|

1 |

nslookup www.example.com 127.0.0.1 |

🧪 4. Optional: DNSSEC aktivieren

DNSSEC ist mit Unbound super einfach – ein paar Zeilen in der unbound.conf:

|

1 2 |

server: auto-trust-anchor-file: "/var/lib/unbound/root.key" |

Unbound kümmert sich dann um die Signatur-Prüfung.

📱 5. Geräte im Netzwerk nutzen lassen

Wenn du den Server nicht nur auf deinem eigenen PC nutzen willst, sondern auch im Heimnetz freigeben möchtest, brauchst du:

- eine statische IP-Adresse im Heimnetz (z. B.

192.168.1.10) - in der Konfiguration

interface: 0.0.0.0oder direkt deine IP angeben - Port 53 (DNS) im Router ggf. freigeben

- Geräte manuell auf diesen DNS-Server umstellen

💡 Vorsicht: So ein DNS-Server sollte nicht ohne Schutz ins Internet gestellt werden – das wäre ein offenes Scheunentor!

🧠 Was bringt dir ein eigener DNS-Server?

✅ Mehr Kontrolle: Du weißt genau, wohin deine Anfragen gehen

✅ Mehr Privatsphäre: Niemand anders loggt deine DNS-Zugriffe

✅ Mehr Geschwindigkeit: Antworten werden lokal gecached

✅ Mehr Möglichkeiten: z. B. DNS-Filter gegen Werbung, Malware, etc.

📝 Alternativen für Einsteiger:

Wenn dir das noch zu technisch ist, schau dir mal diese Tools an:

- Pi-hole: Einfacher DNS-Server + Werbeblocker – super für Heimnetzwerke

- Technitium DNS Server (Windows/Linux): GUI-basiert, viele Funktionen, auch für Einsteiger

👉 https://technitium.com/dns/

Einen eigenen DNS-Server zu betreiben ist kein Hexenwerk. Mit Tools wie Unbound, Pi-hole oder Technitium geht’s überraschend leicht – und du lernst dabei eine Menge über Netzwerke, Privatsphäre und das Innenleben des Internets.

Typische Fehlerquellen erkennen und beheben

DNS ist ein cleveres System – aber wenn irgendwo etwas schiefläuft, wirkt es so, als wäre das halbe Internet kaputt. Seiten laden nicht, Mails kommen nicht an, Apps streiken – und du denkst dir nur: „Was ist denn jetzt wieder los?“

In vielen Fällen liegt das Problem tatsächlich beim DNS. Die gute Nachricht: Viele Fehler lassen sich ganz einfach erkennen – und auch schnell selbst beheben. Hier erfährst du, wo die häufigsten Stolperfallen liegen, woran du sie erkennst und wie du sie wieder loswirst.

🛑 Typische Fehlerquellen – und was dahinter steckt

1. Falscher oder nicht erreichbarer DNS-Server

🔍 Symptome:

- Keine Website lädt

- Fehlermeldung wie: „DNS-Server antwortet nicht“

- Ping auf

8.8.8.8klappt, abergoogle.denicht

💡 Ursache:

- Manuell falsch eingetragener DNS-Server

- Server ist offline oder blockiert

- Router leitet Anfragen nicht weiter

🛠️ Lösung:

- Kontrolliere die Netzwerkeinstellungen → DNS-Einträge prüfen

- Testweise öffentliche DNS-Server wie

8.8.8.8oder1.1.1.1eintragen - Router neu starten oder dort den DNS umstellen

2. DNS-Cache ist veraltet oder beschädigt

🔍 Symptome:

- Seite lädt auf einem Gerät nicht, auf anderen schon

- Alte IP wird verwendet (z. B. nach Serverumzug)

- Zugriff auf manche Seiten geht, andere nicht

💡 Ursache:

- Der DNS-Cache enthält veraltete Einträge

- Änderungen im DNS wurden noch nicht übernommen

🛠️ Lösung:

- Cache leeren:

- Browser-Cache ebenfalls löschen oder privaten Modus testen

3. Probleme mit dem Router-DNS

🔍 Symptome:

- Alle Geräte im WLAN haben Probleme

- DNS-Server zeigt

192.168.x.x(also dein Router)

💡 Ursache:

- Der Router nutzt selbst einen DNS-Server, der nicht reagiert

- Oder: Kindersicherung/Filter blockieren Anfragen

🛠️ Lösung:

- DNS-Einstellung im Router kontrollieren

- Alternativen wie Google DNS oder Cloudflare eintragen

- Router auf Werkseinstellungen zurücksetzen (wenn gar nichts mehr geht)

4. Firewall oder Sicherheitssoftware blockiert DNS

🔍 Symptome:

- Programme oder Browser kommen nicht ins Netz

- Verbindung bricht ohne Fehlermeldung ab

- Nur bestimmte Apps betroffen

💡 Ursache:

- Firewall blockiert Port 53 (DNS)

- Antivirenprogramme oder VPNs fummeln am Netzwerkverkehr herum

🛠️ Lösung:

- Firewall-/Antivirus-Einstellungen prüfen oder testweise deaktivieren

- DNS über einen anderen Port nutzen (z. B. DoH über Port 443)

- VPN wechseln oder korrekt konfigurieren

5. DoH oder DoT aktiv – aber inkompatibel konfiguriert

🔍 Symptome:

- Manche Seiten laden, andere nicht

- Probleme bei Nutzung öffentlicher WLANs

- DNS-Server antwortet nicht – obwohl korrekt eingetragen

💡 Ursache:

- Verschlüsselte DNS-Protokolle wie DoH oder DoT sind aktiv, aber werden vom Netzwerk nicht unterstützt oder blockiert

🛠️ Lösung:

- In Browsern (z. B. Firefox) DoH aktivieren/deaktivieren und testen

- In Android „Privater DNS“ zurücksetzen

- Alternativen wie DNSCrypt oder klassische Resolver probieren

🔎 Tools zum Fehlersuchen

Hier ein paar nützliche Tools, um DNS-Probleme zu erkennen:

nslookupoderdig(im Terminal oder in der Eingabeaufforderung):

|

1 2 |

nslookup www.google.de dig www.google.de |

📝 Hinweis:

nslookupfunktioniert standardmäßig unter Windows (Eingabeaufforderung)digist unter Linux und macOS verfügbar – kann unter Windows aber nachinstalliert werden (z. B. über BIND Tools oder WSL)

📝 Hinweis:

nslookup funktioniert standardmäßig unter Windows (Eingabeaufforderung)dig ist unter Linux und macOS verfügbar – kann unter Windows aber nachinstalliert werden (z. B. über BIND Tools oder WSL)

- Online-Testseiten:

- DNS-Analysetools:

🧠 Tipps für die Praxis:

- Nutze immer zwei DNS-Server: einen primären und einen alternativen – falls einer ausfällt

- Wechsle testweise den DNS-Dienst, wenn „nichts geht“

- Leere regelmäßig deinen DNS-Cache (besonders nach Netzwerk- oder Konfigurationsänderungen)

- Vermeide öffentliche, unsichere WLANs – oder nutze verschlüsselten DNS (DoH/DoT)

DNS-Probleme sind oft die Ursache, wenn „das Internet spinnt“ – aber mit ein paar einfachen Checks und Tools hast du sie meist schnell im Griff.

Ein DNS-Fehler ist kein Grund zur Panik – mit etwas Wissen und den richtigen Handgriffen wirst du zum eigenen DNS-Retter.

DNS für Eltern, Schulen & Firmen – Filter, Jugendschutz & Co.

DNS kann mehr als nur Webseiten auflösen. Es kann auch als eine Art digitaler Türsteher dienen – und entscheiden, welche Inhalte durchgelassen werden und welche draußen bleiben.

Gerade für Eltern, Schulen oder Firmen ist das ein echter Pluspunkt:

Ohne aufwendige Software lässt sich mit DNS schon viel Kontrolle und Schutz umsetzen.

Ob du also verhindern willst, dass deine Kids auf dubiose Seiten gelangen, deine Schüler versehentlich auf TikTok hängen bleiben oder Mitarbeitende private Streaming-Dienste in der Arbeitszeit nutzen – DNS-Filterung ist ein einfacher erster Schritt.

🧠 Wie funktioniert DNS-Filterung?

Ganz einfach erklärt:

Der DNS-Server bekommt eine Anfrage wie www.böse-seite.com – erkennt, dass diese Domain gesperrt ist – und antwortet nicht mit der IP-Adresse, sondern z. B. mit einer Umleitung oder einer Fehlermeldung.

Ergebnis: Die Seite lädt nicht – und der Nutzer bekommt oft eine freundliche Hinweisseite.

🔧 Anbieter & Möglichkeiten

Es gibt verschiedene Möglichkeiten, DNS-Filter umzusetzen – hier die gängigsten:

🛡️ 1. Öffentliche DNS-Server mit Filterfunktionen

✅ Vorteile:

- Keine zusätzliche Software nötig

- Schnell eingerichtet

- Kostenlos oder günstig

🔍 Bekannte Anbieter:

| Anbieter | Filterfunktionen | Eintrag für DNS |

|---|---|---|

| CleanBrowsing | Familienfilter, Erwachseneninhalte, Malware | 185.228.168.168 (Family Filter) |

| OpenDNS (Cisco) | Kategoriebasiertes Filtern, Statistiken | 208.67.222.123, 208.67.220.123 |

| Cloudflare for Families | Standardfilter für Malware und Erwachsene | 1.1.1.3, 1.0.0.3 |

| Quad9 | Malware-Blocker, Fokus auf Datenschutz | 9.9.9.9 (kein Jugendschutz, nur Sicherheit) |

📝 Hinweis:

Die meisten Dienste bieten verschiedene DNS-Adressen für unterschiedliche Filterstufen (z. B. nur Malware, Malware + Erotik, komplett ohne Filter).

🏡 2. Lokale Lösungen im Heimnetz

🔧 Beispiel: Pi-hole

- Läuft z. B. auf einem Raspberry Pi

- Filtert DNS-Anfragen im gesamten Netzwerk

- Blockiert Werbung, Tracking, bekannte Phishing-Quellen

- Mit zusätzlichen Blocklisten auch Jugendschutz möglich

💡 Ideal für Familien oder kleine Schulen – sehr flexibel, aber ein wenig technisches Verständnis ist nötig.

🏢 3. Professionelle Lösungen für Unternehmen & Bildungseinrichtungen

- Zentrale DNS-Filter mit Benutzerverwaltung, Zeitplänen, Berichten usw.

- Teilweise kombiniert mit Firewalls oder Webproxies

- Anbieter wie Cisco Umbrella, FortiDNS, Sophos oder DNSFilter bieten umfassende Lösungen – aber meist kostenpflichtig

🧩 Einsatzszenarien

👨👩👧 Für Eltern:

- Inhalte wie Pornografie, Gewalt, Glücksspiel blockieren

- YouTube oder TikTok gezielt einschränken

- Optionale Zeitsteuerung (z. B. kein Zugriff ab 21 Uhr)

🏫 Für Schulen:

- Keine Ablenkung durch Social Media oder Spiele

- Schutz vor gefährlichen Inhalten

- Netzwerksicherheit verbessern ohne Überwachung

💼 Für Unternehmen:

- Produktivität steigern (z. B. kein Netflix im Büro)

- Malware und Phishing abwehren

- Kontrolle über Datenabfluss (z. B. blockierte Upload-Portale)

⚠️ Grenzen von DNS-Filtern

So praktisch DNS-Filter auch sind – sie sind kein Allheilmittel:

- Clevere Nutzer (oder Kinder) können den Filter einfach umgehen, z. B. durch VPNs oder eigene DNS-Server

- HTTPS-Seiten selbst werden nicht gefiltert – nur der DNS-Zugriff zur Domain

- Filter greifen nicht, wenn das Gerät eigene DNS-Server verwendet (z. B. per App oder über Mobilfunknetz)

💡 Tipp: Viele Router bieten an, DNS-Anfragen zu erzwingen – oder externe DNS-Server zu blockieren.

DNS-Filter sind eine einfache und effektive Möglichkeit, unerwünschte Inhalte zu blockieren – ohne Software installieren oder Geräte anfassen zu müssen.

Egal ob Zuhause, in der Schule oder im Unternehmen:

Mit der richtigen DNS-Konfiguration kannst du mehr Kontrolle, mehr Sicherheit und mehr Ruhe im digitalen Alltag schaffen.

Recht & Regulierung

Bis hierhin ging’s vor allem darum, wie DNS technisch funktioniert – und was du damit alles anstellen kannst.

Aber DNS ist längst nicht nur ein Technikthema. Es spielt auch eine wichtige Rolle in rechtlichen und politischen Fragen.

Denn wer den DNS-Verkehr kontrolliert, hat auch Einfluss darauf, welche Inhalte erreichbar sind – und welche nicht. Und genau das passiert auch in Deutschland, oft leise im Hintergrund.

In diesem Abschnitt schauen wir uns an:

- Warum und wie Webseiten in Deutschland per DNS gesperrt werden

- Wer dahinter steckt (Stichwort: CUII)

- Und was das für dich als Nutzer konkret bedeutet

Dabei wird klar: DNS ist nicht nur ein technischer Helfer, sondern auch ein Werkzeug der Kontrolle – im Guten wie im Schlechten.

Los geht’s mit der Frage:

Was ist eigentlich die CUII – und was hat sie mit DNS-Sperren zu tun?

Die CUII und DNS-Sperren in Deutschland

Stell dir vor, du willst eine Website aufrufen – doch statt der gewohnten Seite erscheint nur eine Meldung à la:

„Der Zugriff auf diese Seite wurde aufgrund einer Verfügung gesperrt.“

Das ist kein Fehler und auch kein Problem mit deinem Internet – das ist eine DNS-Sperre. Und in Deutschland hat hier meist eine Organisation die Finger im Spiel: die CUII.

🏛️ Was ist die CUII?

CUII steht für Clearingstelle Urheberrecht im Internet.

Sie ist keine staatliche Behörde, sondern eine private Einrichtung, die 2020 gegründet wurde. Hinter ihr stehen:

- große Internetprovider wie Telekom, Vodafone, Telefónica

- die Musik- und Filmindustrie

- Verwertungsgesellschaften wie die GEMA

Ziel der CUII:

Webseiten sperren, die offensichtlich und dauerhaft Urheberrechte verletzen – z. B. illegale Streamingportale wie Kinox, Movie4k oder bestimmte Downloadseiten.

🔒 Wie funktionieren DNS-Sperren?

Ganz einfach:

Die CUII prüft gemeldete Webseiten auf Rechtsverletzungen.

Wenn sie die Kriterien für eine Sperrung erfüllen, gibt sie eine Empfehlung an die Provider, diese Domain per DNS zu blockieren.

Das heißt:

- Dein Browser fragt: „Wie erreiche ich

illegalseite.xyz?“ - Dein DNS-Server antwortet: „Diese Seite ist gesperrt.“

- Statt einer IP-Adresse bekommst du eine Hinweisseite angezeigt oder gar nichts

Wichtig: Die Inhalte werden nicht gelöscht, sondern nur die Adresse wird unauffindbar gemacht – eine Art digitales „Weggucken“.

⚖️ Ist das überhaupt erlaubt?

Juristisch gesehen bewegt sich das auf einem rechtlichen Graubereich.

DNS-Sperren ohne richterlichen Beschluss sind eigentlich problematisch – doch die CUII umgeht das geschickt:

- Die Sperren sind freiwillig – Provider folgen der Empfehlung der CUII auf „eigene Verantwortung“

- Die Sperrziele sind meist klar illegal, was juristisch schwer angreifbar ist

- Verbraucherschützer und Netzaktivisten kritisieren dennoch, dass private Organisationen über die Erreichbarkeit von Inhalten entscheiden

📉 Welche Seiten sind betroffen?

Die CUII veröffentlicht eine Liste der gesperrten Domains – allerdings nicht öffentlich einsehbar.

Betroffen sind:

- Illegale Streaming- & Downloadseiten

- Websites mit massenhaften Urheberrechtsverstößen

- Mirror- und Alternativdomains bekannter Piratenseiten

Beispiele (Stand vergangene Jahre):

- kinox.to

- s.to

- bs.to

- movie4k.org

Auch neue Domains, die als Ersatzseiten dienen, werden schnell gesperrt – es ist ein laufender Katz-und-Maus-Krieg.

🕵️ Kann man diese Sperren umgehen?

Ja – sehr einfach sogar.

Da es sich „nur“ um DNS-Sperren handelt, reicht es oft aus, den DNS-Server zu wechseln – z. B. auf:

- Google DNS:

8.8.8.8 - Cloudflare DNS:

1.1.1.1 - Quad9:

9.9.9.9

Diese Anbieter setzen in der Regel keine DNS-Sperren nach deutschem Muster um, sodass du die gewünschten Seiten wieder erreichst – technisch gesehen ganz legal, da du selbst entscheidest, welchen DNS-Dienst du nutzen willst.

Die CUII ist ein Versuch der Medienbranche, illegale Inhalte ohne Gerichte zu blockieren – mit Hilfe von Internetanbietern.

Ob das sinnvoll oder gefährlich ist, wird politisch und gesellschaftlich weiter diskutiert.

Fakt ist:

- DNS-Sperren sind leicht umgehbar

- Die CUII entscheidet nicht transparent oder demokratisch

- Der Trend geht zu immer mehr Kontrolle über DNS

Darum ist es gut, wenn du weißt, was hinter solchen Sperren steckt – und wie du selbst entscheiden kannst, welchen DNS du verwenden möchtest.

Was die Sperren für dich als Nutzer bedeuten

Wenn du in Deutschland surfst, kann es dir passieren, dass du beim Aufruf bestimmter Webseiten plötzlich gegen eine digitale Wand läufst:

„Diese Seite wurde aufgrund urheberrechtlicher Verstöße gesperrt“ – oder sie lädt einfach gar nicht.

Du hast nichts falsch gemacht, aber dein DNS-Server entscheidet: „Diese Adresse bekommst du nicht.“

Und das hat konkrete Auswirkungen – nicht nur technisch, sondern auch politisch und gesellschaftlich.

🔍 Was passiert genau?

Wenn eine Website von der CUII (Clearingstelle Urheberrecht im Internet) auf die Sperrliste gesetzt wird, reagieren viele deutsche Provider:

- Sie ändern die DNS-Antwort für diese Domain

- Statt der echten IP-Adresse gibt’s:

Du merkst als Nutzer davon meist nur, dass „nichts passiert“ oder du eine rechtlich formulierte Meldung zu sehen bekommst.

🧠 Was bedeutet das für dich konkret?

✅ Du bist nicht automatisch „im Unrecht“

Keine Sorge:

Wenn du auf eine gesperrte Seite klickst, machst du dich nicht strafbar, nur weil du sie aufrufen wolltest – vor allem nicht, wenn du gar nicht wusstest, dass sie gesperrt ist.

Die Sperren richten sich gegen die Betreiber solcher Seiten, nicht gegen Nutzer.

🚫 Du bekommst Inhalte nicht angezeigt – auch legale

Ein großes Problem bei DNS-Sperren: Sie sind oft nicht besonders präzise.

- Wenn z. B. eine Plattform wie „bs.to“ gesperrt wird, kann es sein, dass auch:

DNS-Sperren sind technisch relativ grob – sie treffen oft mehr, als sie sollten.

🧭 Deine Freiheit im Netz wird eingeschränkt

Ob du willst oder nicht:

Jemand anderes entscheidet für dich, welche Seiten du aufrufen darfst – basierend auf einem privaten Gremium (der CUII), das weder demokratisch legitimiert noch transparent ist.

Das ist nicht per se böse gemeint, aber:

Es öffnet eine Tür für weitergehende Zensurmaßnahmen, die über Urheberrecht hinausgehen könnten.

🧰 Du kannst die Sperren (noch) selbst umgehen

DNS-Sperren sind technisch leicht zu umgehen, z. B. durch:

- Wechsel des DNS-Servers (z. B. auf Google DNS, Cloudflare oder Quad9)

- Nutzung eines VPN-Dienstes

- Verwendung verschlüsselter DNS-Protokolle (z. B. DoH, DoT)

Damit hebelst du die Filter deines Providers aus – legal und mit wenigen Klicks.

Aber Achtung:

Wenn du über DNS-Sperren gezielt Seiten aufrufst, die offensichtlich gegen geltendes Recht verstoßen, bist du ab diesem Punkt durchaus in der Grauzone oder illegal unterwegs – das hängt vom Inhalt ab, nicht vom Umgehen der Sperre.

💬 Ist das noch Netzneutralität?

Eine berechtigte Frage.

DNS-Sperren widersprechen eigentlich dem Prinzip der Netzneutralität:

Dass alle Daten im Netz gleich behandelt werden – ohne Eingriffe, Filter oder Priorisierung.

Wenn Provider bestimmte Domains auf Zuruf blockieren, entsteht ein Szenario, in dem Zugang nicht mehr gleich Zugang ist.

DNS-Sperren in Deutschland betreffen dich als Nutzer direkt – auch wenn du es nicht immer merkst.

Sie schränken deinen freien Zugriff auf Inhalte ein, oft ohne Transparenz oder Möglichkeit zur Mitsprache.

Technisch kannst du sie meist problemlos umgehen.

Aber: Es ist wichtig zu verstehen, was hier passiert und welche Konsequenzen das hat – für dich, für das Netz, und für die Frage, wer bestimmt, was du sehen darfst.

Blick nach vorn & Kurz-Fazit

Du hast’s fast geschafft – Respekt! 🎉

Bis hierher hast du nicht nur verstanden, wie DNS funktioniert, sondern auch, wie es deinen Alltag beeinflusst – technisch, praktisch und sogar politisch.

Im letzten Abschnitt werfen wir jetzt noch einen Blick in die Zukunft:

Was passiert mit dem DNS in den nächsten Jahren? Welche Entwicklungen zeichnen sich ab – und warum wird das Thema noch wichtiger werden, als du vielleicht denkst?

Zum Abschluss gibt’s dann ein kompaktes Fazit:

Was solltest du aus dem Artikel mitnehmen, auch wenn du dich nicht täglich mit DNS beschäftigen willst?

Wohin sich DNS entwickelt – Trends & Zukunftsthemen

Das DNS gibt es schon seit den 1980er-Jahren – und obwohl sich die Grundidee seitdem kaum verändert hat, steht das System heute mehr denn je im Fokus:

Nicht nur bei Admins und Nerds, sondern auch bei Datenschützern, Unternehmen, Regierungen und allen, die sich für ein freies und sicheres Internet interessieren.

Warum?

Weil DNS längst nicht mehr nur Namen in IPs auflöst, sondern zu einer Schaltzentrale für Kontrolle, Sicherheit und Privatsphäre geworden ist.

Hier sind die wichtigsten Trends, die das DNS in Zukunft prägen werden – und worauf du dich als Nutzer einstellen kannst.

🔒 1. DNS wird immer häufiger verschlüsselt (DoH, DoT)

DNS-Anfragen waren jahrzehntelang offen wie eine Postkarte – jeder, der unterwegs mitlauschen wollte (z. B. dein Provider oder ein offenes WLAN), konnte sehen, welche Seiten du aufrufst.

Das ändert sich jetzt rasant:

- DoT (DNS over TLS) und

- DoH (DNS over HTTPS)

werden zunehmend zum Standard.

Viele Browser (z. B. Firefox, Chrome, Edge) nutzen bereits standardmäßig DoH, wenn möglich. Auch Android-Geräte ab Version 9 unterstützen verschlüsseltes DNS out of the box.

🔮 In Zukunft werden vermutlich alle modernen Betriebssysteme verschlüsseltes DNS aktiv nutzen – ein echter Schritt nach vorn in Sachen Datenschutz.

🧠 2. Smarte DNS-Dienste mit Zusatzfunktionen

DNS-Server können heute mehr als nur IP-Adressen liefern. Viele Anbieter entwickeln sich zu intelligenten Gateways, die z. B.:

- Malware- und Phishing-Seiten blockieren

- Werbung und Tracker filtern

- Inhalte nach Altersfreigabe begrenzen

- Statistiken und Nutzungsprofile bereitstellen (mit oder ohne deine Zustimmung)

Beispiel: Cloudflare for Families, Quad9, oder Pi-hole für den Eigenbetrieb.

💡 In Zukunft könnten DNS-Dienste noch kontextsensitiver werden – z. B. je nach Tageszeit, Gerät oder Benutzerprofil.

⚖️ 3. DNS wird (auch politisch) heiß diskutiert

Mit DNS kann man Inhalte sperren – und genau das wird weltweit zunehmend genutzt:

- In Deutschland durch die CUII

- In anderen Ländern (z. B. Russland, China, Iran) zur umfassenden Internetzensur

- Auch innerhalb der EU gibt es Überlegungen zu DNS-basierten Sperren bei illegalen Inhalten

📌 Die große Frage: Wie viel Kontrolle ist erlaubt – und ab wann wird’s zur Zensur?

DNS wird also auch weiterhin ein Spielfeld für gesellschaftliche Debatten sein.

🧰 4. Eigene DNS-Server & lokale Kontrolle boomen

Immer mehr Technikinteressierte – und auch Unternehmen – betreiben eigene DNS-Server, um:

- Kontrolle über Daten zu behalten

- Unabhängigkeit von großen Providern herzustellen

- Werbung und Tracking zu blockieren

- das Heimnetz zu schützen (Stichwort Pi-hole)

📦 Tools wie Technitium DNS, Unbound, AdGuard Home oder eben Pi-hole machen das so einfach wie nie.

🔮 Trend: In Zukunft könnten DNS-Server vermehrt lokal oder im eigenen Zuhause laufen, um Datenschutz, Kontrolle und Filterung individuell zu gestalten.

🧩 5. DNS wird Teil von Zero Trust & modernen Netzwerkkonzepten

In der IT-Welt geht der Trend zu sogenannten „Zero Trust“-Netzwerken – das heißt: niemandem wird einfach vertraut, auch nicht im eigenen Netz.

DNS spielt hier eine wichtige Rolle:

- Es kann genutzt werden, um Zugriffe zu überwachen

- DNS-Anfragen verraten viel über das Verhalten von Geräten

- Und es lässt sich damit z. B. auffälliger Traffic erkennen oder blockieren

💡 DNS ist also nicht nur ein „Helferlein“, sondern ein wichtiger Teil moderner Sicherheitskonzepte – gerade in Unternehmen und Cloud-Umgebungen.

✅ Fazit:

Das DNS ist alles andere als ein Relikt aus den Anfangstagen des Internets – es ist hochaktuell, technologisch spannend und gesellschaftlich relevant.

In den kommenden Jahren wird DNS:

- sicherer (durch Verschlüsselung)

- schlauer (durch Filter & Zusatzfunktionen)

- politischer (durch Sperren & Diskussionen um Netzfreiheit)

- persönlicher (durch eigene Server & individuelle Konfiguration)

Kurz: DNS bleibt ein zentrales Nervensystem des Internets – und es lohnt sich, mitzureden.

Dein Take-away in drei Sätzen

Das Domain Name System (DNS) ist einer der wichtigsten, aber am wenigsten sichtbaren Grundpfeiler des Internets – es sorgt dafür, dass aus Domains wie www.it-guide.eu überhaupt erreichbare Webseiten werden.

Wer versteht, wie DNS funktioniert, kann nicht nur schneller und sicherer surfen, sondern auch Zensur erkennen, Probleme selbst beheben und seine digitale Privatsphäre besser schützen.

Ob du einfach nur den DNS-Server wechseln, Werbung blockieren oder deinen eigenen Resolver betreiben willst – ein bisschen DNS-Wissen bringt dir im digitalen Alltag echte Vorteile.

Bonus: DNS-Mythen & Irrtümer – was wirklich stimmt

Wenn es um das Thema DNS geht, kursieren jede Menge Halbwissen, Mythen und Internet-Weisheiten. Manche klingen plausibel, andere stammen aus grauer Vorzeit – und wieder andere sind schlichtweg falsch.

Zeit, ein bisschen aufzuräumen!

Hier kommen die häufigsten DNS-Irrtümer – und was wirklich dahintersteckt.

❌ Mythos 1: „Wenn ich Google DNS nutze, bin ich anonym im Netz.“

Falsch.

Google DNS (8.8.8.8) ist schnell und stabil – aber:

Es gehört zu Google. Und auch wenn Google beteuert, keine personenbezogenen Daten zu speichern, ist Datenschutz nicht die Hauptstärke dieses Angebots.

✅ Was stimmt:

Google DNS bietet keine Werbe-Weiterleitung und keine Filter – aber du surfst damit nicht anonym.

💡 Alternative für mehr Datenschutz:

- Cloudflare DNS (

1.1.1.1) – verspricht keine Logs - Quad9 (

9.9.9.9) – Sitz in der Schweiz, sehr datenschutzfreundlich

❌ Mythos 2: „DNS-Sperren kann man nur mit Spezialsoftware umgehen.“

Falsch.

Viele denken, DNS-Sperren seien technisch aufwendig zu umgehen – dabei reicht oft ein einfacher DNS-Server-Wechsel, z. B. über die Netzwerkeinstellungen oder mit Tools wie DNS-Jumper.

✅ Was stimmt:

DNS-Sperren sind meist oberflächlich. Sie blockieren nur den Namen – nicht die eigentlichen Inhalte.

Ein anderer DNS-Server zeigt dir die Seite ganz normal an.

❌ Mythos 3: „Wenn ich eine Website nicht aufrufen kann, ist sie offline.“

Nicht unbedingt.

Wenn du example.com nicht erreichst, muss das nicht heißen, dass der Server tot ist. Es kann auch sein:

- dass dein DNS-Cache veraltet ist

- dein DNS-Server ein Problem hat

- die Seite bei deinem Provider gesperrt ist

✅ Was stimmt:

Manchmal hilft schon ein anderer Browser, ein Neustart – oder ein kurzer Wechsel auf 8.8.8.8.

❌ Mythos 4: „DNS ist etwas für Admins – als normaler Nutzer betrifft mich das nicht.“

Falsch.

DNS ist Teil jeder Internetverbindung – du nutzt es bei jedem Klick auf einen Link, jedem App-Start, jedem E-Mail-Abruf.

Auch wenn es im Hintergrund läuft, betrifft es dich ganz direkt:

- Es beeinflusst, wie schnell Seiten laden

- Welche Inhalte du überhaupt erreichst

- Und wie viel über dich mitgelesen werden kann

✅ Was stimmt:

DNS ist ein Grundpfeiler des Internets – und es lohnt sich, ein bisschen davon zu verstehen.

❌ Mythos 5: „Ein DNS-Server ist ein Proxy oder VPN.“

Nope.

Ein DNS-Server löst lediglich Domainnamen in IP-Adressen auf. Er leitet nicht deinen gesamten Datenverkehr um und kann auch nicht deine Identität verbergen.

✅ Was stimmt:

- Ein VPN verschlüsselt alle Verbindungen und versteckt deine IP

- Ein DNS-Server kann nur sehen, wohin du willst, aber nicht, was du dort tust

- DNS kann Teil eines VPNs sein, ist aber kein Ersatz dafür

DNS ist keine Magie – aber es ist auch nicht banal.

Viele Missverständnisse entstehen, weil es still im Hintergrund arbeitet und selten hinterfragt wird.

Jetzt weißt du: Nicht alles, was man so hört, stimmt – und oft ist die Lösung einfacher, als gedacht.

DNS ist kein Hexenwerk. Aber wer’s versteht, hat im Netz definitiv einen Vorsprung. 🚀

💬 Diskutieren, Fragen stellen oder eigene Erfahrungen teilen?

➡️ Im Forum findest du eine kompakte Zusammenfassung dieses Artikels – und die Möglichkeit, dich mit anderen auszutauschen:

👉 Zum Forenbeitrag: DNS-Server – Einfach erklärt